Malware in Android-apps steelt inloggegevens voor internetbankieren

In de Google Play Store zijn meerdere apps ontdekt die bankmalware proberen te installeren op Android-telefoons. Het doel van de malware is om inloggegevens voor internetbankieren te stelen. En deze malware is – weliswaar niet exclusief, maar toch óók expliciet – gericht op apps voor internetbankieren van verschillende Nederlandse banken, zo blijkt. Hoe werkt het, en om welke apps gaat het? Je leest het hier.

De bevindingen werden onlangs gedeeld door onderzoekers van het Nederlandse ThreatFabric in een uitgebreide blogpost op hun website. Het ging om vijf apps die gezamenlijk meer dan 130.000 keer zijn gedownload. In absolute aantallen is dat nog relatief beperkt, en dit artikel is dan ook meer bedoeld als achtergrondinformatie: hoe werkt het en wat zijn verdachte zaken waar je op moet letten?

Als onderzoekers van ThreatFabric het over de malafide apps hebben, spreken ze in dit geval van 'malware-droppers'. Dat doen ze omdat de malware in beginsel niet zozeer in de apps zit op het moment van downloaden, maar op een later moment via deze apps wordt 'gedropt', oftewel verspreid. En dat doen deze apps op slinkse wijze.

Het artikel gaat verder na onderstaande Tweet.

Wat is een malware-dropper en hoe werkt het?

Malware-droppers zijn dus apps die in eerste instantie gewoon nuttig en bruikbaar lijken. Pas op een later moment beginnen met het verspreiden van malware, niet direct op het moment van installatie. Dat klinkt misschien wat ingewikkeld, en daarom leggen we het even uit.

De Google Play Store voert veiligheidscontroles uit, en hoewel deze controles gezien het enorme aanbod van apps niet 100% waterdicht zijn, kunnen ontwikkelaars niet zomaar willekeurige apps uploaden naar de Play Store zonder dat ze steekproefsgewijs gecontroleerd worden en ontwikkelaars van twijfelachtige apps eventueel beperkingen worden opgelegd.

Het is voor ontwikkelaars van malafide apps dan ook wenselijk en handig om apps in beginsel te presenteren als veilige, nuttige, bonafide applicaties. Dit soort apps doen tot op zekere hoogte vaak dan ook écht wat ze beloven te doen: het verspreiden van malware volgt pas later, en dan op vrij stiekeme wijze. Dat maakt de kans op ontdekking kleiner, en daarmee neemt de kans toe dat veel mensen deze apps downloaden en wellicht zelfs positief recenseren.

De echte ellende volgt daarentegen pas later. Maar hoe?

Malware wordt geactiveerd via valse 'Google Play'-updates

Standaard kun je op een Android-telefoon niet zomaar apps van buiten de Google Play Store om installeren. Dat heeft alles te maken met veiligheidsoverwegingen, want hoewel de Google Play Store ook niet 100% waterdicht is, loop je simpelweg een stuk meer risico door apps te sideloaden, oftewel via niet-officiële kanalen te downloaden en te installeren.

Voor dit zogenaamde sideloaden kunnen best legitieme redenen bestaan, en het is ook niet per definitie onveilig, zolang je over de nodige technische kennis beschikt en je weet waar je mee bezig bent. Voor doorsnee telefoongebruikers is dit echter zelden tot nooit nodig.

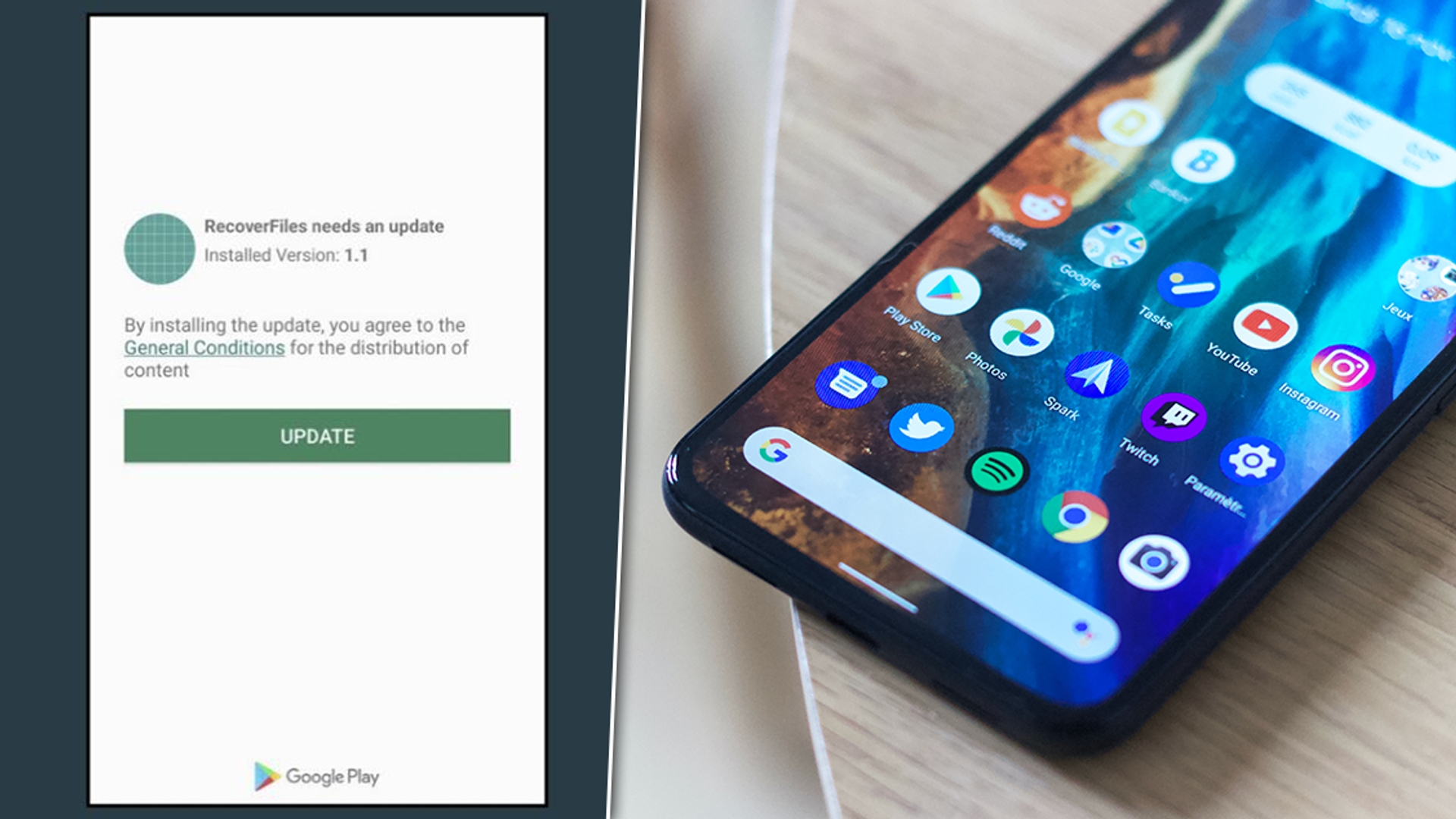

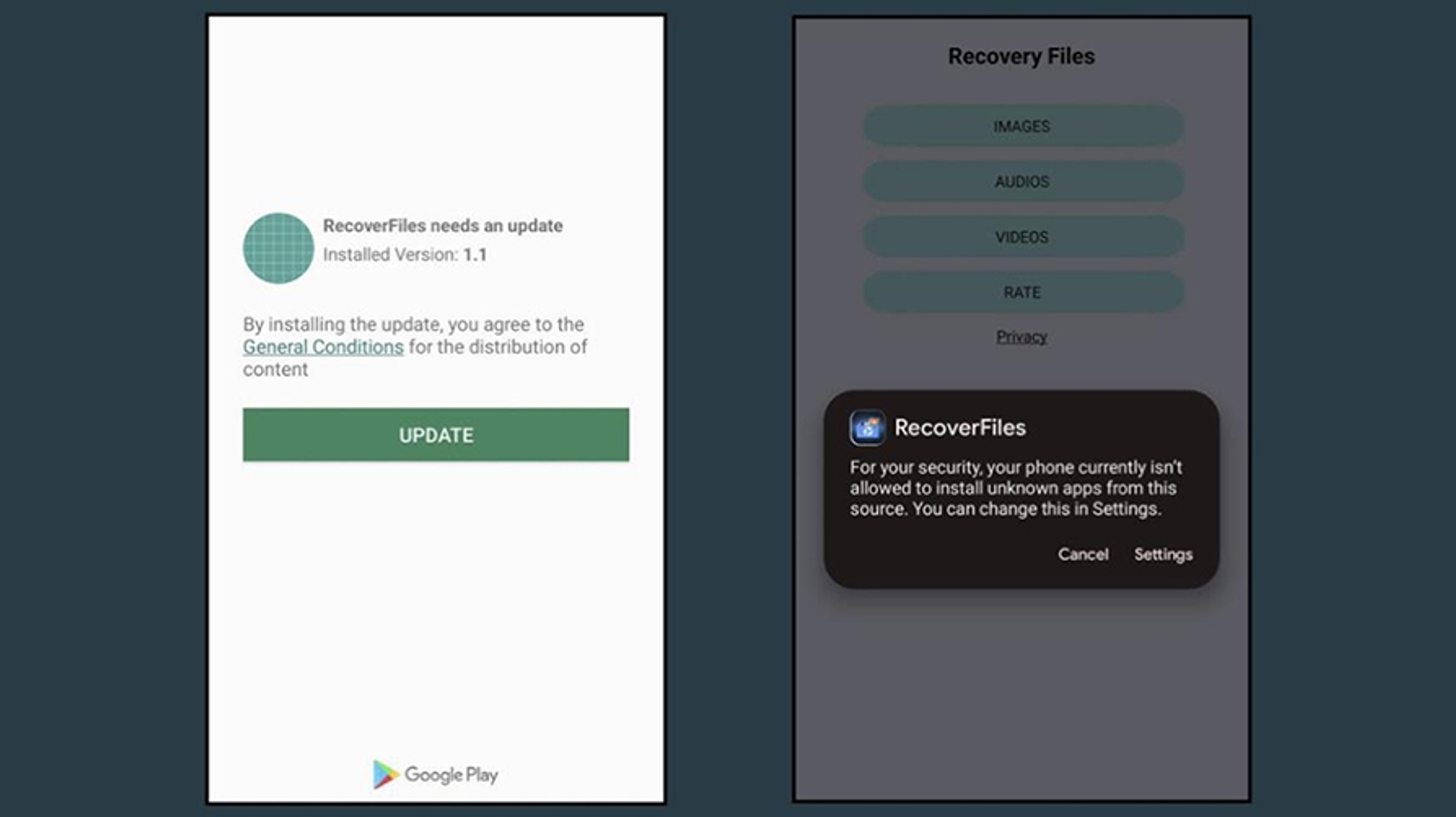

En de malware-droppers maken hier misbruik van. De ontwikkelaars weten dat de mogelijkheid om apps te downloaden standaard is uitgeschakeld, maar via vervalste 'updateschermen' in de Google Play-huisstijl. En dat ziet er ongeveer als volgt uit:

Dit artikel gaat verder na onderstaande afbeelding.

Valse 'app-update' in de Google Play Store-huisstijl. In werkelijkheid installeer je zo juist de malware

© Afbeelding via ThreatFabric

De malafide app toont gebruikers op een zeker ogenblik dus dat het tijd is voor een update. En dat klinkt in beginsel best logisch: apps moet je immers periodiek updaten. Door het logo van Google Play te stelen, lijkt het bovendien om een officiële update te gaan.

Op het rechterscherm in de afbeelding hierboven zie je echter dat je éérst handmatig moet instellen dat je apps uit niet-vertrouwde bronnen kunt installeren. Maar omdat de suggestie wordt gewekt dat het om een officiële update gaat, zit een ongeluk in een klein hoekje. Zeker mensen die technisch iets minder onderlegd zijn of mensen die simpelweg even minder goed opletten, kunnen zo per ongeluk iets installeren waar ze later spijt van krijgen. En dan gaat het mis.

Wat kan de malware zoal?

In de apps die door ThreatFabric zijn ontdekt, zit de zogenaamde SharkBot-malware of de Vultur-malware. De volledige technische verhandeling kunnen geïnteresseerden het beste even nalezen bij ThreatFabric, maar het is in beide gevallen malware die erop is gericht om financiële data te onderscheppen, is waar het kort samengevat op neerkomt.

Dan moet je onder meer denken aan de mogelijkheden om inloggegevens te stelen, schermopnames te maken én door te sturen naar de aanvaller, de optie om jouw kliks en swipes te volgen, in jouw chats en berichten te kunnen neuzen, et cetera. Kortom, foute boel.

En de veelzijdigheid van deze malware komt ook tot uiting in het aantal verschillende apps waarvan ze informatie proberen stelen. De malware heeft het volgens The Hacker News gemunt op niet minder dan 231 verschillende apps voor internetbankieren en zogenaamde wallets voor cryptovaluta.

Dat gaat om apps van financiële instanties in Italië, het Verenigd Koninkrijk, Duitsland, Spanje, Polen, Oostenrijk, Frankrijk, Australië, de Verenigde Staten en – jawel! – Nederland. En zo neemt het aantal potentiële doelwitten in rap tempo enorm toe.

Om welke apps gaat het?

Het gaat om deze apps. Op het moment van publicatie zijn er een aantal nog gewoon te downloaden uit de Google Play Store, al zullen we om voor de hand liggende redenen maar niet naar de betreffende pagina's linken.

- Codice Fiscale 2022 (com.iatalytaxcode.app) - 10,000+ downloads

- File Manager Small, Lite (com.paskevicss752.usurf) - nul downloads

- My Finances Tracker (com.all.finance.plus) - 1,000+ downloads

- Recover Audio, Images & Videos (com.umac.recoverallfilepro) - 100,000+ downloads

- Zetter Authenticator (com.zetter.fastchecking) - 10,000+ downloads

We zeiden al dat deze malware het óók op apps van Nederlandse banken heeft gemunt, en dat wordt bevestigd door ThreatFabric. Onder meer klanten van de Rabobank, SNS Bank, ING, ABN AMRO, RegioBank, Triodos, ASN en bunq die internetbankieren via de betreffende Android-apps lopen risico en kunnen via deze malware doelwit worden van ongewenste meekijkers en hackers die uit zijn op je banksaldo.

Hoe kun je jezelf hiertegen beschermen?

Deze vraag is gelukkig relatief eenvoudig te beantwoorden: door nooit zomaar apps buiten de Google Play Store om te installeren, tenzij je 100% zeker bent van je zaak. In dit geval moet je zelf namelijk expliciet toestemming geven om apps uit externe bronnen te downloaden, anders komt de malware niet op je toestel. \

Lees ook:

Bron: ThreatFabric / The Hacker News

Meer over:

hacker, app store, phishing, android, google play store, inloggegevens, hack, cyberveiligheid, malwarePraat mee

Altijd op de hoogte blijven van het laatste nieuws?

Meld je snel en gratis aan voor de Kassa nieuwsbrief!